Administration

Die “Administration”-Anwendung ermöglicht es Administratoren, ihre Benutzer, Rollen, Mandanten, Anwendungen und Regeln zu verwalten sowie eine Reihe von Einstellungen für ihr Konto zu konfigurieren.

Die “Administration”-Anwendung ermöglicht es Administratoren, ihre Benutzer, Rollen, Mandanten, Anwendungen und Regeln zu verwalten sowie eine Reihe von Einstellungen für ihr Konto zu konfigurieren.

Die folgenden Abschnitte beschreiben detailliert alle Funktionalitäten der Administration-Anwendung. Zur besseren Orientierung folgt eine Übersicht über den Inhalt dieses Dokuments.

| Abschnitt | Inhalt |

|---|---|

| Startseite | Enthält Informationen über Kapazitätsnutzung und abonnierte Anwendungen. |

| Verwalten von Benutzern | Wie Benutzer erstellt, bearbeitet, deaktiviert und gelöscht werden. |

| Verwalten von Berechtigungen | Wie globale Rollen und Stammdatenrollen hinzugefügt und bearbeitet werden, wie diese Benutzern zugewiesen werden und wie man Zugriff auf Anwendungen erteilt. |

| Verwalten von Anwendungen | Wie in Ihrem Cumulocity IoT-Konto abonnierte Anwendungen verwaltet und wie eigene Anwendungen verwaltet und konfiguriert werden. |

| Verwalten von Geschäftsregeln | Repriorisieren von Alarmen durch Alarmregeln. |

| Verwalten der Datenhaltung | Wie Datenhaltungsregeln für Ihre Daten konfiguriert und wie Ihre gespeicherten Daten in der Dateiablage verwaltet werden. |

| Zwei-Faktor-Authentifizierung | Wie die Zwei-Faktor-Authentifizierung für einen Benutzer aktiviert/deaktiviert wird. |

| Änderung von Einstellungen | Wie Kontoeinstellungen, z. B. Anwendungseinstellungen oder Authentifizierungseinstellungen, geändert, wie die Attributsbibliothek verwaltet und wie Single-Sign-On konfiguriert werden. |

Die Startseite der “Administration”-Anwendung enthält

Die Kapazitätsbereiche zeigen:

Die Benutzerverwaltungsfunktion ermöglicht es Ihnen, innerhalb Ihres Mandanten Benutzer zu verwalten. Sie bietet folgende Möglichkeiten:

Wenn für Ihren Mandanten in Software AG Cloud die Verwendung von Single-Sign-On (SSO) konfiguriert ist, sollten neue Benutzer unter My Cloud angelegt werden, um die SSO-Funktion nutzen zu können. My Cloud kann über den Application Switcher in der oberen rechten Ecke aufgerufen werden.

Für Benutzer, die über einen externen Autorisierungsserver angelegt werden, haben die folgenden Einstellungen in Cumulocity IoT keine Auswirkung (sie werden bei der nächsten erneuten Benutzeranmeldung zurückgesetzt):

Außerdem ist das Zurücksetzen des Passworts in Cumulocity IoT für Benutzer deaktiviert, die über einen externen Autorisierungsserver angelegt wurden.

Klicken Sie auf Benutzer im Menü Konto, um eine Liste aller Benutzer in Ihrem Mandanten anzuzeigen.

Es wird eine Benutzerliste angezeigt, die für jeden Benutzer die folgenden Informationen bereitstellt:

Zum Filtern der Liste nach Benutzername können Sie das Filterfeld links in der oberen Menüleiste verwenden. Mit der Auswahlliste können Sie nach globalen Rollen filtern. Weitere Informationen zur Filterung finden Sie unter Erste Schritte > Eigenschaften und Funktionen der Benutzeroberfläche > Filtern.

Zum Anwenden der gewählten Filter klicken Sie auf Anwenden.

Standardmäßig zeigt die Seite Benutzer nur die Hauptbenutzer. Klicken Sie auf Alle ausklappen rechts in der oberen Leiste, um alle Benutzer in Ihrem Konto auf einmal anzuzeigen. Dadurch werden alle Hauptbenutzereinträge ausgeklappt, so dass auch die Unterbenutzer angezeigt werden. Klicken Sie auf Alle einklappen, um wieder nur die Hauptbenutzer anzuzeigen. Detaillierte Informationen zu Benutzerhierarchien finden Sie unter Verwalten von Benutzerhierarchien.

Klicken Sie auf Benutzer hinzufügen rechts in der oberen Menüleiste.

Geben Sie links im Fenster Neuer Benutzer folgende Informationen ein, um den Benutzer zu identifizieren:

| Feld | Beschreibung |

|---|---|

| Benutzername | Dient als eindeutige Benutzeridentifizierung am System. Beachten Sie, dass dieser Name nicht mehr geändert werden kann, wenn er einmal gespeichert wurde. Diese Eingabe ist obligatorisch. |

| Login alias | Zusätzlich zum Benutzernamen kann optional ein Login-Alias vergeben werden, der für die Anmeldung verwendet werden kann. Anders als der Benutzername kann der Alias bei Bedarf geändert werden. Für Geräte wird kein Benutzeralias unterstützt. |

| Status | Hier können Sie das Benutzerkonto aktivieren/ deaktivieren. Wenn das Benutzerkonto deaktiviert ist, kann der Benutzer sich nicht anmelden. |

| Eine gültige E-Mail-Adresse. Diese Eingabe ist obligatorisch. | |

| Vorname | Vorname des Benutzers. Wenn der Benutzer angemeldet ist, erscheint dieser Name rechts in der oberen Leiste auf der Schaltfläche Benutzer. |

| Nachname | Nachname des Benutzers. |

| Telefon | Eine gültige Telefonnummer. Die Telefonnummer ist erforderlich, wenn für den Benutzer die Verwendung von Zwei-Faktor-Authentifizierung konfiguriert ist. |

| Eigentümer | Ein anderer Benutzer, der diesen Benutzer "besitzt" (verwaltet). Wählen Sie einen Benutzer aus der Auswahlliste und klicken Sie auf Fertig zum Bestätigen. Detaillierte Informationen zu Benutzerhierarchien finden Sie unter Verwalten von Benutzerhierarchien. |

| Delegiert von | Kann aktiviert werden, um Benutzerhierarchien und Berechtigungen an einen Benutzer zu delegieren. Weitere Informationen zum Delegieren finden Sie unter Verwalten von Benutzerhierarchien. |

Wählen Sie die Anmeldeoptionen für den Benutzer aus.

Wählen Sie auf der rechten Seite die globalen Rollen für den Benutzer. Informationen zu den globalen Rollen finden Sie unter Verwalten von Berechtigungen.

Klicken Sie auf Speichern, um Ihre Einstellungen zu speichern.

Der neue Benutzer wird der Benutzerliste hinzugefügt.

Die Stammdatenrollen werden vom ausgewählten Benutzer kopiert.

Klicken Sie auf das Menüsymbol rechts neben der jeweiligen Zeile und anschließend auf Delegieren, um Ihre Benutzerhierarchien und Berechtigungen an einen Benutzer zu delegieren.

Klicken Sie auf Delegierung aufheben, um eine Delegierung zu entfernen.

Detaillierte Informationen zum Delegieren finden Sie unter Verwalten von Benutzerhierarchien.

Klicken Sie auf das Menüsymbol rechts neben der jeweiligen Zeile und anschließend auf Deaktivieren, um einen aktiven Benutzer zu deaktivieren, bzw. auf Aktivieren, um einen deaktivierten Benutzer wieder zu aktivieren.

Klicken Sie auf das Menüsymbol rechts neben der jeweiligen Zeile und anschließend auf Löschen.

Berechtigungen legen fest, welche Funktionen ein Benutzer in Cumulocity IoT-Anwendungen ausführen darf. Um das Verwalten von Berechtigungen zu vereinfachen, sind diese in sogenannte Rollen eingeteilt. Jedem Benutzer kann eine Reihe von Rollen zugewiesen werden, deren Berechtigungen addiert werden.

Die folgenden Rollen können zugewiesen werden:

Darüber hinaus kann der Zugriff auf Anwendungen erteilt werden.

Klicken Sie auf Rollen im Menü Konten, um die Liste der konfigurierten Rollen anzuzeigen.

In der Registerkarte Globale Rollen finden Sie die Rollen, die Berechtigungen auf Systemebene erteilen. Es gibt verschiedene vordefinierte globale Rollen, aber Sie können auch eigene nach Ihren Bedürfnissen erstellen.

Die vordefinierten Rollen sind als Muster für einen bestimmten Zweck konfiguriert. Sie können sie als Ausgangspunkt verwenden und dann weiter an Ihre Bedürfnisse anpassen.

Achten Sie beim Anlegen eines neuen Benutzers darauf, dass die globalen Rollen, die Sie diesem zuweisen, alle notwendigen Berechtigungen umfassen, die speziell für diesen Benutzer in beiden zugewiesenen Rollen relevant sind. Berechtigungen aus unterschiedlichen Rollen werden zusammengeführt, wenn sie demselben Benutzer zugewiesen werden. Wenn ein Benutzer z. B. nur die Rolle “Cockpit-Benutzer” hat (siehe unten), kann er auf nichts anderes als die Cockpit-Anwendung zugreifen. Wenn Sie jedoch auch eine Stammdatenberechtigung über einige der verfügbaren Rollen zuweisen, erhält der Benutzer Zugriff auf die gesamten Stammdaten wie Geräte, Gruppen und Konfigurationen.

Die Rollen “admins” und “devices” haben einen Sonderstatus:

| Rolle | Beschreibung |

|---|---|

| admins | Administrative Berechtigungen sind aktiviert. Der ursprüngliche Administrator, d. h. der erste in diesem Mandanten erstellte Benutzer, hat diese Rolle. |

| devices | Typische Berechtigungskonfiguration für Geräte. Nach der Registrierung weist ein Gerät automatisch diese Rolle auf. Bearbeiten Sie diese Rolle, wenn Ihre Geräte weniger oder mehr Berechtigungen erfordern, oder weisen Sie Ihren Geräten andere Rollen zu. |

Darüber hinaus werden anfänglich die folgenden vorkonfigurierten Rollen bereitgestellt:

| Rolle | Beschreibung |

|---|---|

| Regelmanager | Hat Zugriff auf alle Smart Rules und Echtzeitregeln. |

| Cockpit-Benutzer | Hat Zugriff auf die Anwendung Cockpit. Zusätzlich sollten Sie eine Rolle hinzufügen, die Geräten Zugriff gewährt. |

| Device Management-Benutzer | Hat Zugriff auf die Anwendung Device Management. Der Benutzer kann damit den Simulator nutzen und Bulk-Operationen ausführen. Zusätzlich sollten Sie eine Rolle hinzufügen, die Geräten Zugriff gewährt. |

| Globaler Manager | Hat Lese- und Schreibzugriff auf alle Geräte. |

| Globaler Leser | Hat Lesezugriff auf alle Geräte. |

| Globaler Benutzermanager | Kann alle Benutzer verwalten. |

| Geteilter Benutzermanager | Kann untergeordnete Benutzer verwalten. Um untergeordnete Benutzer verwalten zu können, muss der Abonnementplan Benutzerhierarchien einschließen. |

| Mandantenmanager | Kann mandantenweite Einstellungen verwalten, z. B. eigene Anwendungen, Datenvermittlung, Datenhaltung, Optionen und Mandantenstatistiken. |

Unter Umständen werden auch die folgenden älteren Rollen angezeigt:

| Rolle | Beschreibung |

|---|---|

| business | Hat Zugriff auf alle Geräte und deren Daten, aber hat keine Verwaltungsberechtigung für den Mandanten. |

| readers | Kann alle Daten lesen (einschl. Benutzer, im Unterschied zu “Globaler Leser”). |

Klicken Sie auf Globale Rolle hinzufügen in der Registerkarte Globale Rollen.

Auf der Seite Neue globale Rolle sehen Sie links eine Liste mit Berechtigungstypen und rechts eine Liste der Anwendungen, auf die zugegriffen werden kann.

Der folgende Screenshot zeigt die Einstellungen für die Rolle “admins”.

Berechtigungsebenen

Für jeden Typen können Sie die folgenden Berechtigungsebenen wählen:

Aktivieren Sie die Checkbox oben in einer Spalte, wenn Sie die entsprechende Berechtigungsebene auf alle Berechtigungstypen anwenden möchten.

Berechtigungskategorien

Die folgenden Berechtigungskategorien sind standardmäßig verfügbar:

| Kategorie | Beschreibung |

|---|---|

| Alarme | Anzeigen oder Bearbeiten von Alarmen. |

| Anwendungsverwaltung | Anzeigen oder Bearbeiten der in diesem Konto verfügbaren Anwendungen. |

| Audits | Anzeigen oder Erstellen von Audit-Logs. |

| Bulk-Operationen | Anzeigen oder Erstellen von Bulk-Operationen. |

| CEP management | Anzeigen oder Bearbeiten von CEP-Regeln. |

| Data Broker | Senden von Daten an andere Mandanten oder Empfangen von Daten von anderen Mandanten. |

| Gerätesteuerung | Anzeigen oder Bearbeiten von Kommandos für Geräte bzw. Senden von Kommandos an Geräte. Wird auch für die Geräteregistrierung verwendet. |

| Ereignisse | Anzeigen oder Erstellen von Ereignissen. |

| Globale Smart Rules | Konfigurieren von globalen Smart Rules. |

| Identifikator | Anzeigen oder Bearbeiten von Identifikatoren für Geräte. |

| Stammdaten | Anzeigen oder Bearbeiten von Stammdaten. |

| Messwerte | Anzeigen oder Erstellen von Messwerten. |

| Optionen | Anzeigen oder Bearbeiten von Kontooptionen wie etwa Passwortregeln. |

| Datenhaltungsregeln | Anzeigen oder Bearbeiten von Datenhaltungsregeln. |

| Planen von Berichten | Verwalten von Berichts-Exportplänen |

| Simulator | Konfigurieren von simulierten Geräten. |

| SMS | Konfigurieren von SMS. |

| Mandanten | Anzeigen, Erstellen, Bearbeiten oder Löschen von Untermandanten. |

| Mandantenstatistiken | Anzeigen der Nutzungsdaten für dieses Konto, wie auf der Startseite der "Administration"-Anwendung gezeigt. |

| Benutzerverwaltung | Anzeigen oder Bearbeiten von Benutzern, globalen Rollen und Berechtigungen. |

| Eigener Benutzer | Anzeigen oder Bearbeiten Ihres eigenen Benutzers. |

Möglicherweise werden weitere Berechtigungen angezeigt, abhängig von den Funktionalitäten in Ihrem Abonnementplan. Diese werden in Verbindung mit den jeweiligen Funktionalitäten beschrieben.

Sie können Benutzern globale Rollen entweder direkt in der Benutzerliste oder auf der entsprechenden Benutzerseite zuweisen.

Klicken Sie auf die Zeile des jeweiligen Benutzers in der Benutzerliste. Aktivieren oder deaktivieren Sie auf der Benutzerseite rechts die Checkboxen für die entsprechenden globalen Rollen. Klicken Sie auf Speichern, um Ihre Einstellungen zu speichern.

Stammdatenrollen enthalten Berechtigungen, die Sie Gerätegruppen zuweisen können. Eine Stammdatenrolle kann beispielsweise die Berechtigung enthalten, ein Gerät neu zu starten. Sie können diese Stammdatenrolle einer Gruppe von Geräten, z. B. “Region Nord”, und einem Benutzer, z. B. “Schmidt”, zuweisen. Daraus resultiert, dass der Benutzer “Schmidt” alle Geräte, die in der Gruppe “Region Nord” oder einer Untergruppe enthalten sind, neu starten kann.

Um die konfigurierten Stammdatenrollen anzuzeigen, wählen Sie Rollen im Menü Konten und wechseln Sie zur Registerkarte Stammdatenrollen.

In der Registerkarte Stammdatenrollen können Sie Berechtigungen für bestimmte Gruppen und/oder deren Kinder verwalten. Es gibt verschiedene voreingestellte Stammdatenrollen, aber Sie können auch eigene Rollen nach Ihren Bedürfnissen erstellen.

Die folgenden Stammdatenrollen sind in neuen Mandanten voreingestellt:

| Rolle | Beschreibung |

|---|---|

| Manager | Kann alle Daten des Assets lesen und alle Stammdaten verwalten, aber keine Operationen ausführen. Kann zusätzlich Stammdaten (einschließlich Dashboards) und Alarme verwalten. |

| Operationen: Alle | Kann die Assets per Fernzugriff verwalten, indem er Operationen an ein Gerät sendet (z. B. Software-Updates, Fernkonfigurationen). |

| Operationen: Gerät neustarten | Kann Geräte neustarten. |

| Leser | Kann alle Daten des Assets lesen. |

Klicken Sie auf Stammdatenrolle hinzufügen in der Registerkarte Stammdatenrollen. Geben Sie auf der Seite “Stammdatenrolle” einen Namen und eine Beschreibung ein und weisen Sie die Berechtigungen für die neue Stammdatenrolle zu.

Die Berechtigungen sind in die folgenden Kategorien eingeteilt:

| Kategorie | Beschreibung |

|---|---|

| Alarme | Berechtigungen für das Verwenden von Alarmen von Geräten. |

| Audits | Berechtigungen für Audit-Logs. |

| Ereignisse | Berechtigungen für das Arbeiten mit Ereignissen von Geräten. |

| Stammdaten | Berechtigungen für das Anzeigen und Bearbeiten von Geräten. |

| Messwerte | Berechtigungen für Messwerte. |

| Gerätesteuerung | Berechtigungen für die Fernsteuerung von Geräten. |

| Voller Zugriff | Vollständiger Zugriff auf die verbundenen Geräte, hauptsächlich zur Vereinfachung der Konfiguration. |

Fügen Sie einer Rolle eine Berechtigung hinzu, indem Sie das Plus-Symbol neben der gewünschten Kategorie klicken.

Geben Sie im Feld Typ einen Typen ein, um den Datentypen weiter einzuschränken, für den diese Berechtigung gelten soll. Zugriff wird nur auf Objekte gewährt, die den angegebenen Typ enthalten.

Nehmen wir etwa an, ihr Gerät sendet Messwerte zum Device Management, wie “c8y_SignalStrength”, sowie aktuelle Produktionsmesswerte. Sie möchten aber, dass der Benutzer nur die Device Management-Messwerte sieht. In diesem Fall geben Sie “c8ySignalStrength” als Typ ein. So kann der Benutzer nur Messwerte sehen, die den Typ “c8y_SignalStrength” enthalten. Beachten Sie, dass der Benutzer dann das gesamte Messwertobjekt, einschließlich anderer Typen, die Teil desselben Messwertobjekts sind, sehen kann.

Standardmäßig enthält das Feld Typ ein Sternsymbol *, so dass alle Typen eingeschlossen sind.

Wählen Sie im Feld Berechtigung eine Berechtigungsebene aus der Auswahlliste:

Nehmen wir als weiteres Beispiel an, dass Sie Tracking-Geräte verwenden. Sie möchten, dass Ihr Benutzer alle Geräte sehen, aber nichts ändern kann. Außerdem soll der Benutzer in der Lage sein, die Wege von Geräten auf einer Karte zu verfolgen. Wege werden über ein Ereignis mit dem Fragmenttypen “c8y_Position” aufgezeichnet (siehe Sensor Library). Erteilen Sie dem Benutzer eine LESEN-Berechtigung auf Stammdaten und auf Ereignisse mit dem Typen “c8y_Position”, wie in der Abbildung unten dargestellt.

Stammdatenrollen werden einem Benutzer und einer Gerätegruppe zugewiesen.

Klicken Sie auf Benutzer im Menü Konten, wählen Sie einen Benutzer aus der Benutzerliste und wechseln Sie zur Registerkarte Stammdatenrollen.

In der Registerkarte Stammdatenrollen sehen Sie einen Baum mit Gerätegruppen. Klicken Sie auf den Pfeil rechts von einer Gruppe, um eine Stammdatenrollen zuzuweisen. Wählen Sie die gewünschten Rollen und klicken Sie auf Anwenden. Weitere Informationen zu den Rollen erhalten Sie, wenn Sie den Mauszeiger über das Info-Symbol bewegen, oder unter Anzeigen von Stammdatenrollen.

Stammdatenrollen werden von Gruppen an alle ihre direkten und indirekten Untergruppen sowie die Geräte in der Gruppe vererbt. Wenn Sie etwa eine Rolle mit Leseberechtigung für Alarme für eine Gerätegruppe wählen, kann der Benutzer alle Alarme für alle Geräte in dieser Gruppe sowie in ihren Untergruppen sehen.

Wenn ein Benutzer Stammdatenzugriff für eine Gerätegruppe hat, hat er auch Zugriff auf alle Dashboards für diese Gruppe in der Cockpit-Anwendung.

Sie können auch Stammdatenrollen eines anderen Benutzers kopieren. Klicken Sie auf Stammdatenrollen eines anderen Benutzers kopieren, um Rollen zu kopieren. Wählen Sie im folgenden Fenster einen Benutzer aus und klicken Sie auf Kopieren. Oben können Sie auswählen, ob Sie die Rollen mit den vorhandenen Rollen zusammenführen möchten (Standardeinstellung), oder ob Sie die vorhandenen Rollen ersetzen möchten. Das Kopieren von Rollen erleichtert das Verwalten von Berechtigungen für viele Benutzer, da Sie einen Referenzbenutzer erstellen können, um von dort die Rollen zu kopieren.

Wenn Sie Aktionen durchführen möchten für die Sie keine ausreichende Berechtigung haben, erhalten Sie eine Fehlermeldung.

Klicken Sie für Hilfe bei der Fehlersuche auf die Schaltfläche Benutzer (mit dem aktuellen Benutzernamen) in der rechten oberen Leiste. Wählen Sie aus dem Kontextmenü Verweigerte Anfragen. Im darauf folgenden Fenster finden Sie Details zu den verweigerten Anfragen. Ein Administrator oder der Produkt-Support können Ihnen helfen, die Berechtigungsprobleme zu beheben.

Die Registerkarte Anwendungen zeigt eine Liste aller verfügbaren Anwendungen in Ihrem Mandanten in alphabetischer Reihenfolge.

Um dem Benutzer Anwendungen zuzuweisen, wählen Sie einfach die entsprechenden Anwendungen aus und klicken Speichern.

Weitere Informationen zur Anwendungsverwaltung finden Sie unter Verwalten von Anwendungen.

Audit-Logs zeigen die von Benutzern ausgeführten Operationen.

Um die Audit-Logs-Liste anzuzeigen, klicken Sie auf Audit-Logs im Menü Konten. Für jeden Logeintrag werden die folgenden Informationen bereitgestellt:

| Spalte | Beschreibung |

|---|---|

| Serverzeit | Serverzeit bei der Verarbeitung der Operation. |

| Ereignis | Typ der Operationen, z. B. "Alarm erstellt", "Smart Rule gelöscht". Darunter wird der Benutzer angezeigt, der die Operation verarbeitet hat. |

| Beschreibung | Liefert je nach Operation weitere Informationen, z. B. Gerätename, Alarmtext, Operationsstatus. |

| Gerätezeit | Gerätezeit bei der Verarbeitung der Operation. Diese kann sich von der Serverzeit unterscheiden. |

Es werden nur die letzten 100 Logeinträge angezeigt. Scrollen Sie herunter zu Mehr laden, um weitere Logeinträge anzuzeigen.

Um Logeinträge leichter durchsuchen zu können, können diese gefiltert werden nach

Um einen Filter anzuwenden, klicken Sie auf die Schaltfläche Anwenden neben dem entsprechenden Filterfeld. Zum Aufheben von Filtern klicken Sie auf das X-Symbol neben der Schaltfläche Anwenden (wird nur angezeigt, wenn Filter gesetzt sind).

Die Cumulocity IoT-Plattform unterscheidet zwischen Anwendungen und Microservices, siehe auch Developing applications im Concepts Guide.

Anwendungen - alle Webanwendungen, die entweder für den Mandanten abonniert sind oder die der Mandant besitzt.

Microservices - serverseitige Anwendungen, die zum Entwickeln zusätzlicher Funktionalitäten zu Cumulocity IoT verwendet werden.

Beides kann über das Menü Ecosystem im Navigator aufgerufen werden.

Zudem gibt es in Enterprise Tenants die Möglichkeit, Standardabonnements zu konfigurieren, d. h. eine Liste von Anwendungen festzulegen, die beim Anlegen standardmäßig für jeden neuen Mandanten und/oder bei einem Plattform-Upgrade für alle bestehenden Mandanten abonniert werden. Näheres dazu finden Sie unter Enterprise Tenant > Standardabonnements.

Klicken Sie auf Anwendungen im Menü Ecosystem des Navigators, um eine Liste oder Tabelle aller Anwendungen in Ihrem Konto anzuzeigen.

In der Registerkarte Alle Anwendungen werden alle Anwendungen angezeigt, die in Ihrem Mandanten verfügbar sind. Es gibt zwei Arten von Anwendungen:

Ihre Anwendungen sind über den Application Switcher in der oberen Leiste verfügbar.

Cumulocity IoT stellt vielerlei Anwendungen für verschiedene Zwecke bereit. Je nach Ihrer Installation und/oder Ihren optionalen Services zeigt Ihr Mandant eine Auswahl der potenziell verfügbaren Anwendungen an.

Unten sind alle Anwendungen aufgelistet, die standardmäßig im Standard Tenanten oder im Enterprise Tenanten verfügbar sind. Darüber hinaus können zahlreiche optionale Anwendungen für Ihren Mandanten abonniert sein.

| Name auf der Benutzeroberfläche | Funktionalität | Identifikation in der API | Technischer Typ | Verfügbarkeit |

|---|---|---|---|---|

| Administration | Gibt Konto-Administratoren die Möglichkeit, Rollen, Mandanten und Anwendungen zu verwalten | administration | Webanwendung | Standard Tenant, Enterprise Tenant |

| Cockpit | Verwalten und überwachen Sie IoT-Assets und Daten aus Geschäftssicht | cockpit | Webanwendung | Standard Tenant, Enterprise Tenant |

| Device Management | Verwalten und überwachen Sie Geräte und führen Sie die Steuerung und Fehlerbehebung von Geräten per Fernzugriff durch | devicemanagement | Webanwendung | Standard Tenant, Enterprise Tenant |

| Streaming Analytics | Analytics Builder-Modelle und EPL-Apps (sofern aktiviert) verwalten und bearbeiten | Streaming Analytics | Webanwendung | Standard Tenant (eingeschränkte Version für Analytics Builder), Enterprise Tenant (Vollversion) |

Benutzerdefinierte Anwendungen können sein:

In der Registerkarte Alle Anwendungen sind benutzerdefinierte Anwendungen als “Benutzerdefiniert” gekennzeichnet.

Klicken Sie rechts oben in der Registerkarte Alle Anwendungen auf Anwendung hinzufügen.

Wählen Sie im darauf folgenden Dialog eine der folgenden Methoden:

Die Anwendung wird erstellt, sobald die ZIP-Datei erfolgreich hochgeladen wurde.

Weitere Informationen zu den Feldern finden Sie auch unter Anwendungsattribute.

Das Duplizieren einer Anwendung ist erforderlich, wenn Sie eine abonnierte Anwendung nach Ihren eigenen Bedürfnissen anpassen möchten. Das Duplizieren einer abonnierten Anwendung erzeugt ein entsprechendes Duplikat als eigene Anwendung mit einem Link auf die Originalanwendung.

Weitere Informationen zu den Feldern finden Sie auch unter Anwendungsattribute.

Um weitere Details zu einer Anwendung anzuzeigen, klicken Sie auf sie, um ihre Registerkarte Attribute zu öffnen.

In der Registerkarte Attribute werden bei jeder Anwendung je nach Anwendungstyp (gehostet oder extern) folgende Informationen angezeigt:

| Feld | Beschreibung | Gehostet (Webanwendung) | Extern |

|---|---|---|---|

| ID | Eindeutige ID zur Identifikation der Anwendung | Automatisch generiert | Automatisch generiert |

| Name | Anwendungsname; wird als Titel oben links auf der Anwendungsseite angezeigt und im Application Switcher verwendet | Automatisch generiert | Vom Benutzer vergeben |

| Anwendungsschlüssel | Wird zur Identifikation der Anwendung verwendet. Wird außerdem verwendet, um sie als Abonnement zur Verfügung zu stellen, siehe Concepts Guide. | Automatisch generiert | Vom Benutzer vergeben |

| Typ | Anwendungstyp | Gehostet | Extern |

| Pfad | Teil der URL, die die Anwendung aufruft | Automatisch generiert | Vom Benutzer festgelegt; wenn Sie beispielsweise "hallo" als Anwendungspfad verwenden, lautet die URL der Anwendung "/apps/hallo". |

Klicken Sie einfach auf die Anwendung oder auf das Menüsymbol rechts neben einem Eintrag und anschließend auf Bearbeiten.

In der Registerkarte Attribute können einige Felder bearbeitet werden, abhängig vom Typ der Anwendung.

Klicken Sie auf das Menüsymbol rechts neben einem Eintrag und anschließend auf Löschen.

Wenn Sie eine Anwendung löschen, die eine abonnierte Anwendung überschreibt, wird die derzeit abonnierte Anwendung für alle Benutzer verfügbar. Die Benutzer profitieren so außerdem von zukünftigen Upgrades der abonnierten Anwendung.

Abonnierte Anwendungen können nicht gelöscht werden. Dies kann nur durch den Eigentümer der Anwendung erfolgen.

Bei benutzerdefinierten Anwendungen können mehrere Dateiversionen in Cumulocity IoT gespeichert werden, indem sie als ZIP- oder MON-Dateien hochgeladen werden. Jede Version wird als Archiv bezeichnet. Es können verschiedene Versionen gleichzeitig hochgeladen werden und Sie können zwischen den Versionen wechseln.

Das aktive Archiv (durch ein Cloud-Symbol gekennzeichnet) ist die Version der Anwendung, die aktuell den Benutzern Ihres Kontos zur Verfügung steht. Diese Version kann nicht gelöscht werden.

Benutzer können ältere Versionen einer Anwendung aus einem Archiv wiederherstellen.

Wurde eine gehostete Anwendung nicht korrekt gestartet, kann der Benutzer sie erneut aktivieren.

Die gewählte Anwendung wird erneut aktiviert, indem die entsprechenden Dateien aus dem Anwendungsverzeichnis entfernt werden und das gehostete Anwendungspaket erneut entpackt wird.

Funktionen sind integrierte Anwendungen, die nicht durch ein spezielles Artefakt (Microservice oder Webanwendung) dargestellt werden.

Auf der Registerkarte Funktionen finden Sie eine Liste aller Funktionen, die in Ihrem Mandanten abonniert werden. In einem Enterprise Tenanten sind folgende Funktionen standardmäßig verfügbar:

| Name auf der Benutzeroberfläche | Funktionalität | Identifikation in der API | Verfügbarkeit |

|---|---|---|---|

| Funktion-Branding | Passen Sie das Erscheinungsbild Ihrer Mandanten nach Ihren Vorlieben an | feature-branding | Enterprise Tenant |

| Funktion-Broker | Teilen Sie Daten gezielt mit anderen Mandanten | feature-broker | Enterprise Tenant |

| Funktion-Benutzer-Hierarchie | Hiermit können Sie in Cumulocity IoT verschiedene Organisationen getrennt verwalten, die dieselbe Datenbank teilen | feature-user-hierarchy | Enterprise Tenant |

Je nach den konkreten Abonnements Ihres Mandanten können auch andere Funktionen angezeigt werden.

Klicken Sie auf Microservices im Menü Ecosystem des Navigators, um eine Liste oder Tabelle aller Microservices anzuzeigen, die für Ihr Konto abonniert werden.

Ein Microservice ist eine spezielle Art von Anwendung, und zwar eine serverseitige Anwendung, die zum Entwickeln von Zusatzfunktionalitäten für Cumulocity IoT dient. Als Webanwendungen können Microservices entweder von der Plattform oder von einem Service Provider für Ihren Mandanten abonniert werden oder als benutzerdefinierte Anwendungen in Ihrem Besitz sein, siehe Abonnierte Miroservices.

Cumulocity IoT stellt vielerlei Microservice-Anwendungen für verschiedene Zwecke bereit. Je nach Ihrer Installation und/oder Ihren optionalen Services zeigt Ihr Mandant eine Auswahl der potenziell verfügbaren Anwendungen an.

Nachstehend finden Sie eine Liste aller Microservices, die in einem Standard Tenanten und/oder Enterprise Tenanten standardmäßig abonniert sind. Darüber hinaus können zahlreiche optionale Microservices für Ihren Mandanten abonniert sein.

| Name auf der Benutzeroberfläche | Funktionalität | Identifikation in der API | Verfügbarkeit |

|---|---|---|---|

| Apama-ctrl-1c-4g | Vollversion des Microservice "Apama". Laufzeit für Analytics Builder, EPL Apps und Smart Rules | apama-ctrl-1c-4g | Enterprise Tenant |

| Apama-ctrl-starter | Eingeschränkte Version des Microservice "Apama". Laufzeit für eine unbeschränkte Anzahl von Smart Rules und eine beschränkte Anzahl von Analytics Builder-Modellen | apama-ctrl-starter | Standard Tenant |

| Apama-ctrl-smartrules | Eingeschränkte Version des Microservice "Apama". Laufzeit nur für Smart Rules, keine Analytics Builder-Modelle oder EPL-Apps verfügbar | apama-ctrl-smartrules | Nur für selbst gehostete Installationen verfügbar |

| Device-simulator | Simulation aller Aspekte von IoT-Geräten | device-simulator | Standard Tenant, Enterprise Tenant |

| Report agent | Planen von Datenexporten aus der Cockpit-Anwendung heraus | report agent | Standard Tenant, Enterprise Tenant |

| Smartrule | Verwenden Sie die Smart Rules Engine und erstellen Sie Smart Rules, um Aktionen anhand von Echtzeitdaten auszuführen. Erfordert einen der folgenden Microservices: apama-ctrl-1c-4g, apama-ctrl-starter oder apama-ctrl-smartrules | smartrule | Standard Tenant, Enterprise Tenant |

| Sslmanagement | Aktivieren eines eigenen benutzerdefinierten Domain-Namens durch Verwendung eines SSL-Zertifikats | sslmanagement | Enterprise Tenant |

Um weitere Details zu einem Microservice anzuzeigen, klicken Sie auf ihn, um seine Registerkarte Attribute zu öffnen.

In der Registerkarte Attribute werden für jeden Microservice folgende Informationen angezeigt:

| Feld | Beschreibung | Kommentar |

|---|---|---|

| ID | Eindeutige ID zur Identifikation des Microservice | Automatisch generiert |

| Name | Anwendungsname; wird als Titel der Microservice-Anwendung in der oberen Leiste angezeigt | Automatisch generiert, basierend auf dem Namen der ZIP-Datei |

| Anwendungsschlüssel | Wird zur Identifikation des Microservice verwendet. Wird außerdem verwendet, um ihn als Abonnement zur Verfügung zu stellen, siehe Concepts Guide. | Automatisch generiert, basierend auf dem Namen der ZIP-Datei |

| Typ | Anwendungstyp | Microservice |

| Pfad | Teil der URL, die die Anwendung aufruft | Automatisch generiert als .../service/ |

Nachstehend finden Sie zusätzlich Informationen zur Microservice-Version sowie zur Isolationsstufe und zum Abrechnungsmodus. Details zu diesen Parametern siehe Enterprise Tenant > Nutzungsstatistiken und Abrechnung > Microservice-Nutzung.

Rechts oben in der Registerkarte Attribute finden Sie einen Umschalter zum Abonnieren oder Abbestellen eines Microservice.

Eine Änderung des Abonnements ist nur möglich bei benutzerdefinierten Microservices, d. h. bei Microservices, die Sie besitzen.

In der Registerkarte Berechtigungen können Sie die Berechtigungen, die für den jeweiligen Microservice erforderlich sind, und die dafür bereitstehenden Rollen anzeigen.

Es gibt zwei Möglichkeiten, Microservices in der Cumulocity IoT-Plattform zu überwachen.

Der Status eines Microservice kann in der Registerkarte Status der entsprechenden Microservice-Anwendung überprüft werden.

Zum Anzeigen des Status benötigen Sie folgende Berechtigungen: Rolle Anwendungsverwaltung LESEN und Rolle Stammdaten LESEN.

Folgende Information werden in der Registerkarte Status angezeigt:

Die Statusinformation ist sowohl für abonnierte als auch für eigene Anwendungen verfügbar. Die Informationen zu den abonnierten Mandanten sind jedoch nur für den Besitzer der Anwendung sichtbar.

Die meisten in der Registerkarte Status angezeigten Alarme und Ereignisse sind rein technische Beschreibungen dessen, was mit dem Microservice geschieht.

Es gibt zwei benutzerfreundliche Alarmtypen:

c8y_Application_Down - kritischer Alarm, der erzeugt wird, wenn keine Microservice-Instanz verfügbar ist.c8y_Application_Unhealthy - weniger wichtiger Alarm, der erzeugt wird, wenn mindestens eine Microservice-Instanz korrekt funktioniert, aber nicht alle Instanzen vollständig in Betrieb sind.Benutzerfreundliche Alarme werden nur für den Microservice-Eigentümer-Mandanten erzeugt. Sie werden auch automatisch gelöscht, wenn der Normalzustand wiederhergestellt ist, d. h. wenn alle Microservice-Instanzen korrekt funktionieren.

Benutzerfreundliche Alarme können zum Erstellen von Smart Rules verwendet werden. Weitere Informationen zum Erstellen verschiedener Arten von Smart Rules finden Sie unter Smart Rules.

Soll zum Beispiel eine E-Mail gesendet werden, wenn ein Microservice außer Betrieb ist, erstellen Sie eine Smart Rule “Bei Alarm E-Mail senden”.

Verwenden Sie im Bereich Bei Alarm vom Typ den Alarmtyp c8y_Application_Down. Wählen Sie als Ziel-Asset den Microservice, den Sie überwachen möchten, z. B. “echo-agent-server”.

Cumulocity IoT ermöglicht das Anzeigen von Logdaten, die weitere Informationen zum Status von Microservices liefern.

Um Logdaten anzuzeigen, öffnen Sie die Registerkarte Logdaten des jeweiligen Microservice.

Links oben auf der Seite können Sie die Microservice-Instanz auswählen, für die Sie Logdaten anzeigen möchten.

Neben der Instanz-Auswahlliste können Sie das Zeitintervall wählen, in dem die Logeinträge angezeigt werden sollen, indem Sie ein Datum im Kalender auswählen und eine Uhrzeit eingeben.

Rechts oben stehen weitere Funktionalitäten zur Verfügung:

Anfänglich werden auf der Registerkarte Logdaten der ausgewählten Microservice-Instanz die neuesten Logdaten angezeigt.

Rechts unten finden Sie die folgenden Navigationsschaltflächen:

Wenn im ausgewählten Zeitintervall keine Logdaten verfügbar sind, wird eine entsprechende Meldung angezeigt:

Es gibt keine Möglichkeit, die Logdaten der zuvor ausgeführten Instanzen oder die Logdaten aus den zuvor rotierten Protokollen mit über 35 MB anzuzeigen. Allerdings wird in jeder Instanz ein Docker-Container ausgeführt, und wenn nur dieser (nicht die gesamte Instanz) neu gestartet wurde, sollten die Logdaten des aktuell aktiven sowie des kürzlich beendeten Docker-Containers angezeigt werden.

Logdaten werden aus dem Docker-Container immer mittels der beiden Quellen stdout und stderr geladen und es gibt keine Möglichkeit, nach der Quelle zu unterscheiden bzw. zu filtern.

Alarmregeln ermöglichen es, den Schweregrad und Text von Alarmen zu ändern, um diese den Prioritäten Ihres Unternehmens anzupassen. Der Abbruch einer Verbindung wird beispielsweise standardmäßig als WICHTIG eingestuft, kann aber in Ihrem Fall KRITISCH sein. Daher können Sie eine Alarmregel definieren, die Alarme im Zusammenhang mit Verbindungsabbrüchen als KRITISCH einstuft.

Klicken Sie auf Alarmregeln im Menü Geschäftsregeln, um eine Liste aller Alarmregeln anzuzeigen.

Zu jeder Alarmregel werden der Alarmschweregrad, der Alarmtyp und eine Beschreibung (optional) angezeigt.

Um Alarmregeln zu bearbeiten, klappen Sie diese aus. Sie können die Beschreibung und den Alarmschweregrad ändern. Der Alarmtyp ist nicht editierbar.

Zum Löschen einer Alarmregel bewegen Sie den Mauszeiger darüber und klicken Sie auf das Löschen-Symbol, das beim Bewegen des Mauszeigers über die Zeile sichtbar wird.

Mit Datenhaltungsregeln können Sie steuern, wie lange Daten in Ihrem Konto gespeichert bleiben. Standardmäßig werden alle historischen Daten nach 60 Tagen gelöscht (konfigurierbar in den Systemeinstellungen).

Vielleicht möchten Sie jedoch Messwerte 90 Tage speichern, Alarme aber bereits nach 10 Tagen löschen.

Datenhaltungsregeln werden üblicherweise während der Nacht ausgeführt. Wenn Sie eine Datenhaltungsregel bearbeiten, sehen Sie daher keine unmittelbare Auswirkung in der Nutzung, die auf der Startseite der Anwendung angezeigt wird.

Klicken Sie auf Datenhaltungsregeln im Menü Verwaltung, um eine Liste aller Datenhaltungsregeln in Ihrem Konto anzuzeigen.

Für jede Regel wird der Name, Details zu den Daten, die gelöscht werden sollen (Fragmenttyp, Typ und Quelle, siehe unten) und die maximale Anzahl an Tagen angezeigt.

Das Sternsymbol ("*") zeigt an, dass alle Daten, unabhängig vom jeweiligen Wert, entfernt werden.

Die Datenhaltungsregeln erstrecken sich auf folgende Datentypen:

Die Datenhaltungsregel wird zu den Berichtsdetails hinzugefügt.

Klicken Sie einfach auf die Zeile der zu löschenden Regel.

Weitere Informationen zu den Feldern finden Sie unter So fügen Sie eine Datenhaltungsregel hinzu.

Bewegen Sie die Maus über die Regel, die Sie löschen möchten, und klicken Sie rechts auf das Löschen-Symbol.

Alle Datenhaltungsregeln werden sequenziell und unabhängig voneinander ausgeführt. Wenn es zwei Datenhaltungsregeln gibt, von denen eine spezifischere mit einem höheren maximalen Alter eine Untermenge von den Dokumenten definiert, die durch eine allgemeinere Regel mit einem niedrigeren maximalen Alter definiert werden, wird alles so abgearbeitet, als gäbe es nur eine einzige, allgemeinere Regel.

Betrachtet man beispielsweise die beiden folgenden Regeln:

Alle Messwerte vom Typ c8y_Temperature, die älter als 30 Tage sind, werden entfernt, einschließlich der Messwerte, bei denen die Quelle 12345 entspricht.

Wenn jedoch die folgenden Datenhaltungsregeln definiert wurden:

Der Datenhaltungsprozess entfernt alle Messwerte vom Typ c8y_Temperature, die älter als 30 Tage sind. Alle anderen Messwerte werden erst entfernt, wenn sie älter als 60 Tage sind.

Die Dateiablage bietet einen Überblick über die Dateien, die in Ihrem Konto gespeichert sind.

Klicken Sie auf Dateiablage im Menü Verwaltung, um eine Liste aller Dateien anzuzeigen.

Die angezeigten Dateien können aus verschiedenen Quellen stammen. Es kann sich um Software Images, Konfigurationssnapshots von Geräten, Logdateien von Geräten oder um Webanwendungen, die auf der Seite Alle Anwendungen hochgeladen wurden, handeln.

Für jede Datei werden der Name, der Eigentümer, der Dateityp (z. B. image/bmp, text/csv), die Dateigröße und das Datum der letzten Aktualisierung angezeigt.

Klicken Sie auf Datei hochladen in der oberen Menüleiste.

Wählen Sie im darauf folgenden Dialog eine Datei zum Hochladen aus. Wenn Sie mehrere Dateien hochladen möchten, klicken Sie auf Datei hinzufügen, um eine weitere Datei auszuwählen. Sie können eine Datei vor dem Hochladen auch löschen, indem Sie rechts neben dem Dateifeld auf das Löschen-Symbol klicken.

Klicken Sie auf das Menüsymbol rechts neben der jeweiligen Zeile und anschließend auf Herunterladen.

Klicken Sie auf das Menüsymbol rechts neben der jeweiligen Zeile und anschließend auf Löschen.

Die Zwei-Faktor-Authentifizierung (TFA, two-factor authentication) ist eine zusätzliche Sicherheitsebene, mit der eine Authentifizierung nur durch eine Kombination von zwei verschiedenen Faktoren möglich ist: etwas, was die Benutzer wissen (Benutzername und Passwort), und etwas, was sie haben (z. B. Smartphone) oder sind (z. B. Fingerabdruck). Näheres zum Konfigurieren der TFA erfahren Sie im Abschnitt zum Thema Authentifizierungseinstellungen.

Es gibt zwei mögliche TFA-Strategien: SMS und TOTP. Es kann immer nur eine von beiden aktiv sein.

Ob TFA für einen bestimmten Benutzer aktiviert ist, können Sie überprüfen, indem Sie die Seite Benutzer aufrufen und in der Spalte “TFA-Status” rechts neben der Spalte “Passwortstärke” nachsehen. Ein Schlüsselsymbol bedeutet, dass TFA aktiviert ist, und indem Sie den Mauszeiger darüber bewegen, können Sie sehen, welche Strategie verwendet wird.

Wenn Sie einen Benutzer hinzufügen und TFA aktiviert ist, muss eine Mobiltelefonnummer angegeben werden. Ohne gültige Telefonnummer ist eine Anmeldung nicht möglich.

Benutzer müssen auf ihrem Smartphone eine TOTP-Anwendung installieren (Google Authenticator wird empfohlen), die sowohl im App Store als auch im Play Store kostenlos erhältlich ist.

Anders als bei der SMS-Strategie muss TOTP von jedem einzelnen Benutzer eingerichtet werden. Das Einrichten kann durch Öffnen von Benutzereinstellungen in der oberen rechten Ecke und Klicken auf Zweifaktor-Authentifizierung einrichten gestartet werden.

Wenn TFA aktiviert ist, wird dem Benutzer ein QR-Code angezeigt, den er mit der zuvor installierten TOTP-App scannen muss.

Alternativ kann das Secret auch manuell eingegeben werden, falls das Scannen des QR-Codes nicht möglich ist.

Nach diesem Vorgang generiert die TOTP-App alle 30 Sekunden einen neuen Code, der zum Abschließen des Authentifizierungsprozesses verwendet werden kann.

Wenn ein Benutzer den Zugriff auf den TFA-Code verliert, z. B. wenn er sein Smartphone verliert oder die Anwendung deinstalliert, und den Code wiederherstellen will, muss das Secret zurückgesetzt werden.

Wenngleich TOTP von jedem einzelnen Benutzer eingerichtet werden muss, kann das Zurücksetzen des Secrets nur durch einen Benutzer mit der Berechtigung “Benutzerverwaltung ADMIN” erfolgen.

Zum Zurücksetzen des Secrets führen Sie folgende Schritte durch:

Wenn ein Benutzer die Verwendung von TOTP (und damit der TFA) vollständig ausschalten möchte, muss das Secret zurückgesetzt und die Erzwingung von TOTP deaktiviert werden.

Wenngleich TOTP von jedem einzelnen Benutzer eingerichtet werden muss, kann das Zurücksetzen des Secrets und das Deaktivieren der TOTP-Erzwingung nur durch einen Benutzer mit der Berechtigung “Benutzerverwaltung ADMIN” erfolgen.

Um TOTP für einen Benutzer zu deaktivieren, führen Sie folgende Schritte aus:

Im Menü Einstellungen können Administratoren verschiedene Einstellungen des Kontos verwalten:

Klicken Sie auf Authentifizierung im Menü Einstellungen, wenn Sie die Anmelde- oder TFA-Einstellungen ändern möchten.

ROLE_TENANT_ADMIN oder ROLE_TENANT_MANAGEMENT_ADMIN).Im Feld Bevorzugter Login-Modus können Sie eine der folgenden Optionen wählen:

Dieser Anmeldemodus wird von den Anwendungen der Plattform als Standardmethode zum Authentifizieren von Benutzern verwendet. Die Geräteauthentifizierung bleibt unverändert.

Im Feld Gültigkeitsdauer des Passworts können Sie die Gültigkeit von Benutzerpasswörtern beschränken, indem Sie die Anzahl der Tage eingeben, nach der Benutzer ihre Passwörter ändern müssen. Wenn Sie keine Passwortänderung erzwingen möchten, verwenden Sie “0” für die uneingeschränkte Gültigkeit von Passwörtern (Standardwert).

Standardmäßig können Benutzer jedes Passwort verwenden, das 8 Zeichen oder mehr enthält. Wenn Sie Verwenden von starken (grünen) Passwörtern erzwingen auswählen, müssen die Benutzer starke Passwörter verwenden, wie unter Erste Schritte > Benutzeroptionen und -einstellungen > So ändern Sie Ihr Passwort beschrieben.

Auch wenn für die Benutzer die Authentifizierung “OAI-Secure” konfiguriert wird, bleibt die Basisauthentifizierung für Geräte und Microservices, die die Plattform nutzen, verfügbar. Um ein höheres Maß an Sicherheit zu erzielen, kann die Basisauthentifizierung eingeschränkt werden.

Mit dem Umschalter Nicht für Web-Browser zugelassen können Sie die Verwendung der Basisauthentifizierung in Webbrowsern unterbinden. Zudem können Sie die folgenden Parameter festlegen:

Benutzer-Agenten enthalten und ein gültiges Basisauthentifizierungsdatum aufweisen.Benutzer-Agenten enthalten und Basisauthentifizierung verwenden.OAI-Secure kann in zwei Modi mit erheblichen Unterschieden arbeiten:

Wenn keine sitzungsbezogene Konfiguration vorliegt, gibt OAI-Secure ein JWT-Token mit einer bestimmten Lebensdauer heraus. Wenn das Token abläuft, ist der Benutzer gezwungen, sich erneut anzumelden, da die Token-Aktualisierung nicht unterstützt wird. Bei kurzer Token-Lebensdauer ist dieses Verhalten für den Benutzer äußerst unpraktisch, da er sich häufig neu anmelden muss.

Die Verwendung von OAI-Secure mit aktivierter Sitzungskonfiguration ist praktischer und sicherer. So erzielen Sie ein Verhalten, das der Authentifizierung auf Basis von HTTP-Sitzungen ähnelt.

Das OAI-Secure-Token fungiert als Sitzungs-ID am Client-Standort (Webbrowser). Eine solche im Cookie gespeicherte Token-ID kann eine vorkonfigurierte kurze Lebensdauer haben. Die Cumulocity IoT-Plattform ist dann dafür verantwortlich, die Sitzungs-ID ohne eine Benutzerinteraktion zu erneuern. Es reicht aus, dass die Benutzeraktion den Webbrowser dazu veranlasst, eine Anfrage an Cumulocity IoT zu senden. Cumulocity IoT kann dann prüfen, ob die Erneuerung der Sitzungs-ID erfolgen soll, und gegebenenfalls die Operation durchführen. Cumulocity IoT bietet umfangreiche Konfigurationsmöglichkeiten für dieses Verhalten, so dass die Mandantenadministratoren die Konfiguration nach ihren Wünschen anpassen können.

Wenn die Option Sitzungskonfiguration verwenden aktiviert ist, können folgende Einstellungen vom Mandantenadministrator auf Mandantenebene konfiguriert werden:

| Feld | Beschreibung | Standardwert |

|---|---|---|

| Validierung des Benutzer-Agenten erforderlich | Wenn aktiviert, werden die vom Benutzer-Agenten gesendeten Kopfzeilen von aufeinanderfolgenden Anfragen im Geltungsbereich einer Sitzung verglichen und eine Anfrage mit geändertem Benutzer-Agenten wird nicht autorisiert. | false |

| Absolute Zeitüberschreitung der Sitzung | Definiert den maximalen Zeitraum, den der Benutzer Cumulocity IoT verwenden kann, ohne sich neu authentifizieren zu müssen. | 14 Tage |

| Zeitüberschreitung bei der Sitzungserneuerung | Es wird erwartet, dass diese viel kürzer ist als die absolute Zeitüberschreitung. Definiert die Zeit, nach der Cumulocity IoT versucht, ein neues Token (Sitzungs-ID) bereitzustellen. Die Erneuerung kann nur stattfinden, wenn Cumulocity IoT eine HTTP-Anfrage von einem Client mit einem nicht abgelaufenen Token erhält und der Zeitraum zwischen dem Erhalt des Tokens und der Ausführung der Anfrage größer als die Zeitüberschreitung bei der Erneuerung ist. | 1 Tag |

| Maximale Anzahl der parallelen Sitzungen pro Benutzer | Definiert die maximale Anzahl der Sitzungen, die von einem Benutzer gestartet werden können (z. B. auf verschiedenen Maschinen oder Browsern). Wenn ein Benutzer dieses Limit überschreitet, wird die älteste Sitzung beendet und der Benutzer wird auf dem jeweiligen Gerät abgemeldet. | 5 Sitzungen |

| Token-Laufzeit | Definiert, wie lange ein Token aktiv ist. Der Benutzer kann nur mit einem gültigen Token auf Cumulocity IoT zugreifen. Diese Konfigurationsoption ist stets verfügbar, unabhängig von der Sitzungskonfiguration. Siehe Token- und Cookie-Einstellungen unten. | 2 Tage |

Die Zeitparameter sollten in folgender Weise voneinander abhängig sein: Zeitüberschreitung bei der Erneuerung < Token-Laufzeit < absolute Zeitüberschreitung. Außerdem sollte die Zeitüberschreitung bei der Erneuerung etwa die Hälfte der Token-Laufzeit betragen.

Somit werden für einen Standard-Anwendungsfall folgende Einstellungen für OAI-Secure empfohlen:

In solchen Konfigurationen liegt die Leerlauf-Zeitüberschreitung im Bereich von 45 bis 90 Minuten, je nachdem, wann die letzte Aktivität für die Sitzung stattfand.

Während der Erneuerung des Sitzungs-Tokens wird das vorherige Token zurückgesetzt und durch ein neues ersetzt. Der Parameter Verzögerung bei Erneuerung des Tokens definiert die Verzögerung, die dafür sorgt, dass der Prozess für den Benutzer reibungslos und nicht störend verläuft. In diesem Zeitraum (standardmäßig 1 Minute) ist das alte Token weiterhin gültig. Somit werden sowohl das alte als auch das neue Token von Cumulocity IoT akzeptiert. Dieser Parameter ist nur auf Plattform-Ebene konfigurierbar und kann vom Mandantenadministrator nicht geändert werden.

OAI-Secure basiert auf JWT, das in einem Browser-Cookie gespeichert wird. Die Lebensdauer ist für Tokens wie auch für Cookies über Mandantenoptionen konfigurierbar, die der Kategorie oauth.internal angehören.

Die Standard-Gültigkeitsdauer des Tokens beträgt zwei Wochen. Dies kann mit Mandantenoptionen geändert werden:

oauth.internal;basic-token.lifespan.seconds;Der minimal zulässige Wert ist 5 Minuten.

Cookies zum Speichern eines Tokens in einem Browser haben eine eigene Gültigkeitsdauer, die mit Mandantenoptionen geändert werden kann:

oauth.internal;basic-user.cookie.lifespan.seconds;Der Standardwert ist zwei Wochen. Es kann auch ein beliebiger negativer Wert eingestellt werden, so dass das Cookie gelöscht wird, wenn der Benutzer den Browser schließt.

Weitere Informationen finden Sie unter Tenant API in Cumulocity IoT OpenAPI Specification.

Aktivieren Sie die Checkbox Zwei-Faktor-Authentifizierung zulassen, wenn TFA bei Ihrem Mandanten zulässig sein soll (nur für Administratoren möglich).

Sie können eine der folgenden Optionen wählen:

Klicken Sie auf TFA-Einstellungen speichern, um Ihre Einstellungen zu speichern.

Cumulocity IoT bietet Single-Sign-On-Funktionalität, die es dem Anwender ermöglicht, sich mit einem einzigen 3rd-Party-Autorisierungsserver über ein OAuth2-Protokoll, beispielsweise Azure Active Directory, anzumelden. Aktuell wird die Vergabe von Autorisierungscodes nur mit Access Tokens im JWT-Format unterstützt.

Die Single-Sign-On-Funktionalität wurde mit der Cumulocity IoT-Version 10.4.6. aktiviert. Microservices müssen mit dem Microservice SDK der Version 10.4.6 oder höher erstellt sein, um korrektes Funktionieren zu gewährleisten.

Bevor Sie zur Single-Sign-On-Option wechseln, stellen Sie sicher, dass:

Um die Single-Sign-On-Funktionalität zu aktivieren, muss der Administrator eine Verbindung zum Autorisierungsserver konfigurieren. Diese erfolgt in der “Administration”-Anwendung.

Klicken Sie auf die Registerkarte Single-Sign-On auf der Seite Authentifizierung.

Links oben können Sie eine Vorlage auswählen. Die gewählte Option wirkt sich auf das Layout der Seite aus. Die Standardvorlage “Benutzerdefiniert” ermöglicht eine sehr detaillierte Konfiguration mit nahezu jedem Autorisierungsserver, der die Vergabe von OAuth2-Autorisierungscodes unterstützt. Andere Vorlagen bieten vereinfachte Ansichten bekannter und unterstützter Autorisierungsserver. Im Folgenden wird erklärt, wie Sie die benutzerdefinierte Vorlage verwenden, sowie eine Vorlage für das Azure Active Directory vorgestellt.

Da das OAuth-Protokoll auf der Ausführung von HTTP-Anfragen und -Redirects basiert, wird eine generische Anfragekonfiguration bereitgestellt.

Der erste Teil der Single-Sign-On-Seite besteht aus der Anfragekonfiguration. Hier werden die Anfrage-Adresse, Anfrageparameter, Kopfzeile sowie Body von Token- und Refresh-Anfragen konfiguriert. Die Autorisierungsmethode wird von POST-Anfragen als GET-, Token- und Refresh-Anfrage ausgeführt.

Eine Abmeldeanfrage kann optional festgelegt werden. Sie führt ein Front-Channel Single Logout aus. Wenn diese Option konfiguriert ist, wird der Benutzer nach dem Abmelden aus Cumulocity IoT zur festgelegten Abmelde-URL des Autorisierungsservers weitergeleitet.

Der Bereich Grundeinstellungen der Single-Sign-On-Seite besteht aus den folgenden Konfigurationseinstellungen:

| Feld | Beschreibung |

|---|---|

| Redirect-URI | Redirect-Parameter. Kann in Anfragedefinitionen als ${redirectUri}-Platzhalter verwendet werden. |

| Client-ID | Client-ID der OAuth-Verbindung. Kann in Anfragedefinitionen als ${clientId}-Platzhalter verwendet werden. |

| Name der Schaltfläche | Name auf der Schaltfläche auf der Anmeldeseite |

| Issuer | OAuth-Token-Issuer |

| Anbietername | Name des Anbieters |

| Sichtbar auf der Anmeldeseite | Legt fest, ob die Anmeldeoption sichtbar sein soll |

| Audience | Erwarteter “aud”-Parameter des JWT |

| Gruppe | Gruppe, der der Benutzer beim ersten Anmelden zugeordnet wird (ab Version 9.20 ersetzt durch dynamische Rechtezuordnung, siehe unten) |

| Anwendungen | Anwendungen, die dem Benutzer beim ersten Anmelden zugewiesen werden (ab Version 9.20 ersetzt durch dynamische Rechtezuordnung, siehe unten) |

Jedes Mal, wenn ein Benutzer sich anmeldet, wird der Inhalt des Access Tokens verifiziert und dient als Basis für den Benutzerzugang zur Cumulocity IoT-Plattform. Der folgende Abschnitt beschreibt die Zuordnung zwischen JWT-Claims und dem Zugang zur Plattform.

Wenn ein Benutzer versucht sich anzumelden, sieht der dekodierte JWT-Claim für das oben abgebildete Beispiel folgendermaßen aus:

{

...

"user": "john.wick",

...

}

Dem Benutzer werden die globale Rolle “business” und die Standardanwendung “cockpit” zugewiesen.

Falls keine Rechtezuordnung dem Benutzerzugriff-Token entspricht, erhält der Benutzer beim Versuch sich anzumelden eine “Zugriff verweigert”-Meldung. Dies geschieht auch, wenn keine Rechtezuordnung definiert ist, was dazu führt, dass sich sämtliche Benutzer nicht über SSO anmelden können.

Klicken Sie auf Rechtezuordnung hinzufügen, um weitere Berechtigungen zu vergeben. Eine Rechtezuordnungsanweisung kann mehrere Überprüfungen enthalten, wie im Beispiel unten. Klicken Sie auf und, um eine Regel zu einer vorhandenen Anweisung hinzuzufügen. Klicken Sie auf das Minus-Symbol, um eine Regel zu entfernen.

Von jeder passenden Rechtezuordnung werden dem Benutzer neue Rollen hinzugefügt. Wenn eine Rechtezuordnungsanweisung die Rolle “admin” und eine andere die Rolle “business” zuweist und beide die definierten Bedingungen erfüllen, erhält der Benutzer Zugriff auf die globalen Rollen “business” und “admin”.

Mit “=” als Operator können Sie Platzhalter im Feld Wert verwenden. Der unterstützte Platzhalter ist das Sternsymbol (*), das null oder mehr Zeichen entspricht. Wenn Sie beispielsweise “cur*” eingeben, entspricht dies den Zeichenketten “cur”, “curiosity”, “cursor” und allen anderen, die mit “cur” beginnen. “f*n” entspricht den Zeichenketten “fn”, “fission”, “falcon” und allen anderen, die mit “f” beginnen und mit “n” enden.

Soll der Platzhalter dem Sternsymbol selbst entsprechen, muss dieses durch Hinzufügen eines umgekehrten Schrägstrichs (\) geschützt werden. Um zum Beispiel eine genaue Übereinstimmung mit der Zeichenkette “Lorem*ipsum” zu erzielen, muss der Wert “Lorem\*ipsum” lauten.

In diesem Fall sieht der JWT-Claim folgendermaßen aus:

{

...

"user": {

"type": "human"

},

"role": [

"ADMIN"

],

...

}

Wie Sie sehen, besteht durch den “in”-Operator die Möglichkeit, zu verifizieren, ob ein Wert in einer Liste vorhanden ist. Werte können außerdem in andere Objekte eingebettet sein. Ein Punkt (".") im Schlüssel indiziert, dass es sich um ein eingebettetes Objekt handelt.

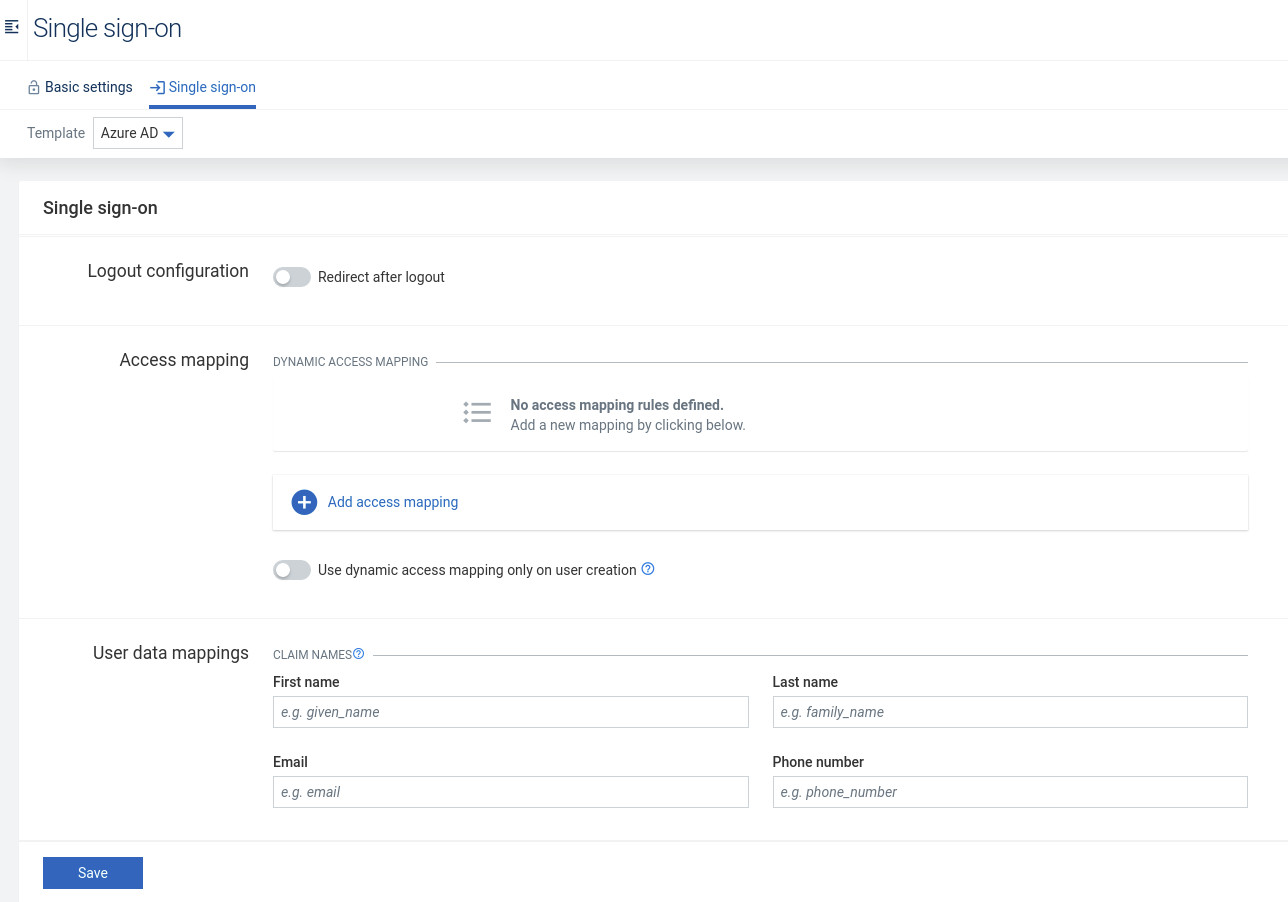

Bei jeder Anmeldung des Benutzers weist die dynamische Rechtezuordnung standardmäßig Benutzerrollen anhand des Access Tokens zu. Somit ist es nicht möglich, die Benutzerrollen innerhalb von Cumulocity IoT zu ändern, da diese bei der nächsten Anmeldung des Benutzers überschrieben würden. Um dieses Verhalten zu ändern, aktivieren Sie das Kontrollkästchen Dynamische Zugriffszuordnung nur bei der Benutzererstellung verwenden im unteren Teil des Abschnitts Rechtezuordnung.

Wenn aktiviert, wird die dynamische Rechtezuordnung nur verwendet, wenn sich ein neuer Benutzer anmeldet, um die anfänglichen Rollen auszufüllen. Wenn in Cumulocity IoT bereits ein Benutzer existiert, werden die Rollen weder überschrieben noch aktualisiert. Bei Aktivierung dieser Option können Administratoren auch die Rollen von SSO-Benutzern in der Benutzerverwaltung ändern. Nähere Informationen finden Sie unter Administration > Verwalten von Berechtigungen im User Guide.

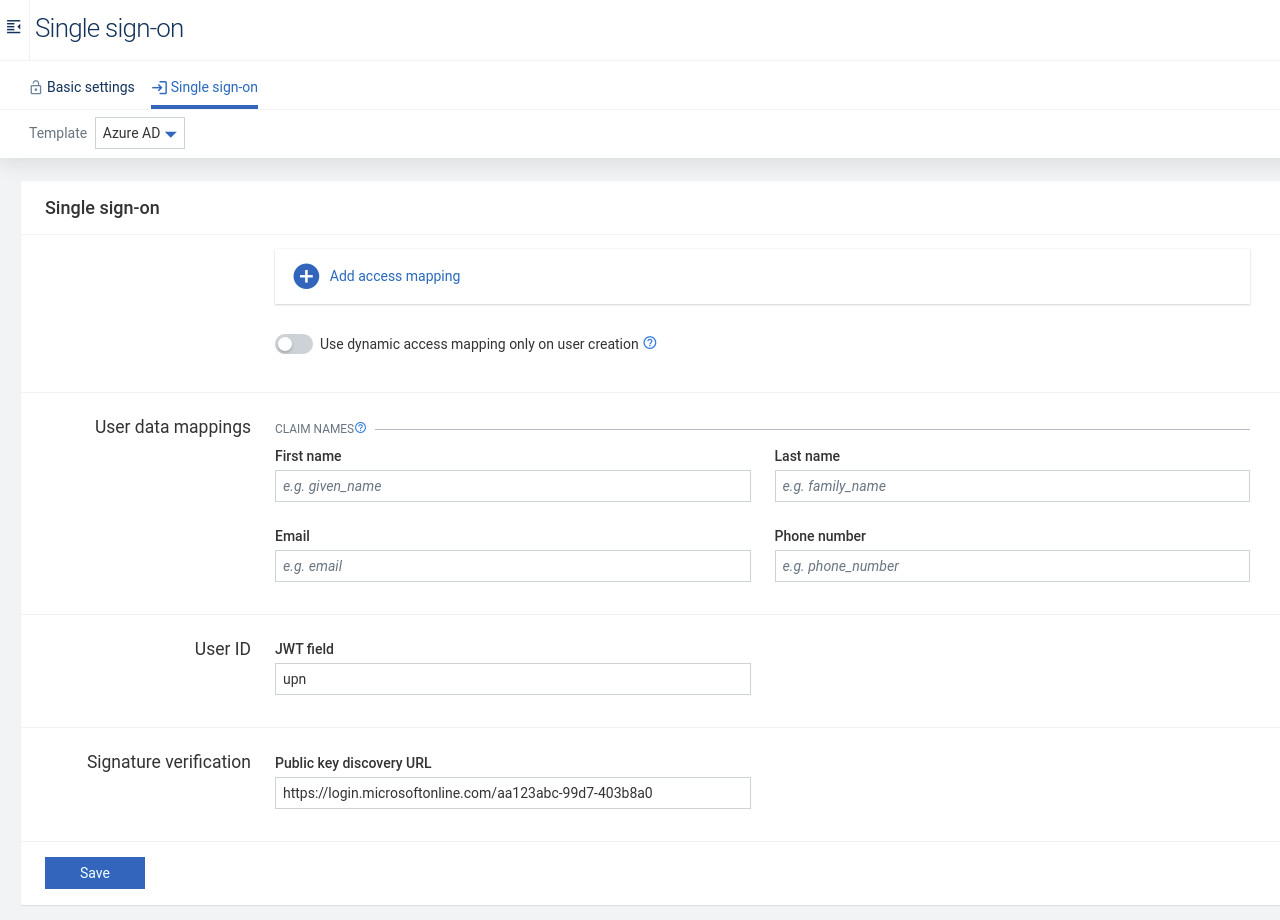

Wenn der Benutzer sich mit einem Access Token anmeldet, kann der Benutzername aus einem JWT-Claim abgeleitet werden. Der Name des Claims kann unter Benutzer-ID konfiguriert werden.

Die Benutzer-ID kann in ein beliebiges Feld des an die Plattform gesendeten Autorisierungs-Tokens gesetzt werden. Wir empfehlen Ihnen, das Autorisierungs-Token in den Audit-Logs zu überprüfen, um sicherzustellen, dass das richtige Feld verwendet wird (siehe Troubleshooting).

Wenn das Kontrollkästchen Konstanten Wert verwenden aktiviert ist, wird eine konstante Benutzer-ID für alle Benutzer verwendet, die sich über SSO an der Cumulocity IoT-Plattform anmelden. Dies bedeutet, dass alle Benutzer, die sich über SSO anmelden, dasselbe Benutzerkonto in der Cumulocity IoT-Plattform nutzen. Die Verwendung dieser Option wird nicht empfohlen.

Danach kann das Benutzerdaten-Mapping konfiguriert werden:

Beim Benutzer-Login können Benutzerdaten wie Vorname, Nachname, E-Mail-Adresse und Telefonnummer auch von JWT-Claims abgeleitet werden. Jedes Feld repräsentiert den Claim-Namen, der zum Abrufen der Daten von JWT verwendet wird. Die Konfiguration des Benutzerdaten-Mappings ist optional und als Admin-Manager können Sie nur die erforderlichen Felder verwenden. Falls die Konfiguration leer ist oder der Claim-Name im JWT-Token nicht gefunden werden kann, werden die Werte in den Benutzerdaten als leer festgelegt.

Mapping für Alias ist nicht verfügbar, da es im Kontext von Single-Sign-On nicht verwendet wird.

Jedes Access Token wird durch ein Signing-Zertifikat signiert. Aktuell gibt es drei Möglichkeiten, die Signing-Zertifikate zu konfigurieren.

In einigen Feldern können Sie Platzhalter verwenden, die während der Laufzeit von Cumulocity IoT aufgelöst werden. Folgende Platzhalter sind verfügbar:

| Platzhalter | Beschreibung |

|---|---|

| clientId | Wert des Felds Client-ID |

| redirectUri | Wert des Felds Redirect-URI |

| code | Wert, der vom Autorisierungsserver als Antwort auf die Autorisierungsanfrage zurückgegeben wird |

| refreshToken | Refresh-Token, das vom Autorisierungsserver nach einer Token-Anfrage zurückgegeben wird |

Diese Platzhalter können in Autorisierungsanfragen, Token-Anfragen, Refresh-Anfragen und Abmeldeanfragen in folgenden Feldern verwendet werden: URL, Text, Kopfzeilen und Anfrageparameter

Um in einem Feld einen Platzhalter zu verwenden, schließen Sie diesen mit vorangehendem Dollarzeichen in geschweifte Klammern ein:

Platzhalter können auch als Textteile verwendet werden:

Platzhalter werden nicht auf Korrektheit geprüft. Jeder nicht erkannte oder falsch geschriebene Platzhalter wird im Text unverarbeitet gelassen.

Die Integration wurde erfolgreich mit Azure AD getestet. Die Konfigurationsschritte finden Sie unter https://docs.microsoft.com/de-de/azure/active-directory/develop/v1-protocols-oauth-code.

Verwenden Sie beim Konfigurieren Ihres Azure AD Ihre vollständige Domain-Adresse als Redirect-URI. In diesem Dokument verwenden wir beispielhaft “http://documentation.cumulocity.com/tenant/oauth”. Die Redirect-URI muss für eine Webanwendung und nicht für eine Einzelseitenanwendung festgelegt sein. In Azure AD sind keine weiteren Schritte erforderlich.

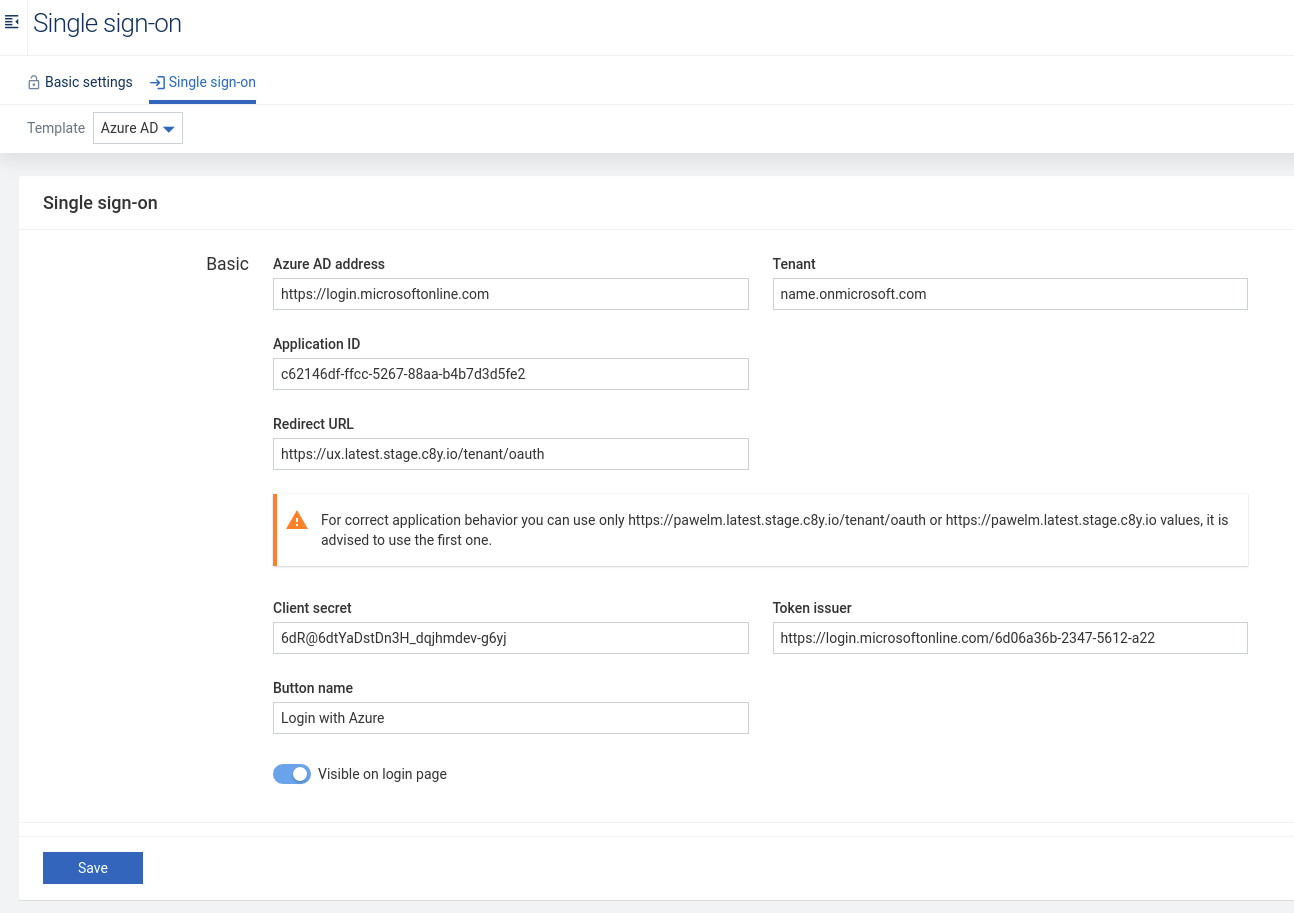

Wenn die Vorlage “Azure AD” ausgewählt ist, sehen die Grundeinstellungen in etwa folgendermaßen aus:

| Feld | Beschreibung |

|---|---|

| Azure AD-Adresse | Adresse Ihres Azure AD-Mandanten |

| Mandant | Name des Azure AD-Mandanten |

| Anwendungs-ID | Anwendungs-ID |

| Redirect-URI | Adresse Ihres Cumulocity IoT-Mandanten, gefolgt von /tenant/oauth |

| Client-Secret | Azure AD-Client-Secret, falls vorhanden |

| Name der Schaltfläche | Name der Schaltfläche |

| Token-Issuer | Token-Issuer-Wert im Format einer HTTP-Adresse |

Optional kann Single Logout konfiguriert werden:

| Feld | Beschreibung |

|---|---|

| Nach Abmeldung weiterleiten | Aktiviert Single Logout, indem der Benutzer nach dem Abmelden zum Abmelde-Endpunkt des Autorisierungsservers weitergeleitet wird. |

| Redirect-URL | Adresse, an die der Benutzer weitergeleitet werden soll, nachdem er sich vom Autorisierungsserver erfolgreich abgemeldet hat. |

Der zweite Teil der Seite sieht genauso aus wie im Fall der benutzerdefinierten Vorlage und ermöglicht die Konfiguration der Rechtezuordnung, des Benutzerdaten-Mappings, der Benutzer-ID und der Signaturverifizierung.

Es kann besonders hilfreich sein, den Inhalt des an die Plattform gesendeten Autorisierungs-Tokens zu überprüfen, da einige seiner Felder die Informationen enthalten, die für die oben beschriebene korrekte Konfiguration benötigt werden.

In der “Administration-Anwendung” können Sie nach Klicken auf Konten > Audit-Logs nach der Kategorie “Single-Sign-On” filtern und nach den Einträgen “Json web token claims” suchen.

Die Kontexte des Tokens werden im JSON-Format dargestellt.

Klicken Sie auf Anwendung, um Anwendungseinstellungen zu bearbeiten.

Unter Standardanwendung können Sie eine Standardanwendung für alle Benutzer Ihres Mandanten festlegen. Wenn auf die Plattform z. B. nur über den Domain-Namen ohne Erwähnung einer bestimmten Anwendung zugegriffen wird, wird die als Standardanwendung gewählte Anwendung als Standard-Landing-Page verwendet.

Unter Zugriffskontrolle können Administratoren CORS (Cross-Origin Resource Sharing) über die Cumulocity IoT API aktivieren.

Die Einstellung Zulässige Domain ermöglicht es Ihren JavaScript-Webanwendungen, direkt mit REST APIs zu kommunizieren.

http://my.host.com, http://myother.host.com ein, um Anwendungen aus http://my.host.com und http://myother.host.com die Kommunikation mit der Plattform zu erlauben.Weitere Information erhalten Sie unter http://enable-cors.org.

Klicken Sie auf Attributsbibliothek im Menü Einstellungen, um Stammdaten-Objekten, Alarmen, Ereignissen und Mandanten benutzerdefinierte Attribute hinzuzufügen.

Mit benutzerdefinierten Attributen können Sie das Datenmodell der in Cumulocity IoT integrierten Objekte erweitern. Sie können die folgenden eigenen Attribute erstellen:

Wählen Sie die Registerkarte für das gewünschte Attribut und klicken Sie auf Attribut hinzufügen.

Geben Sie im folgenden Dialog einen eindeutigen Namen als Bezeichnung und eine Beschriftung für das Attribut ein und wählen Sie einen Datentyp aus der Auswahlliste.

Wählen Sie außerdem Validierungsregeln für das neue Attribut aus:

| Checkbox | Beschreibung |

|---|---|

| Erforderlich | Wenn ausgewählt, muss das Attribut bereitgestellt werden, z. B. beim Erstellen eines Alarms. Nicht verfügbar beim Attributtyp "Boolean". |

| Standardwert | Stellen Sie einen Standardwert bereit, der automatisch in das benutzerdefinierte Attributfeld eingefügt wird. Nur verfügbar bei Attributen des Typs "Zeichenkette". |

| Minimum | Geben Sie einen minimalen Integer-Wert ein. |

| Maximum | Geben Sie einen maximalen Integer-Wert ein. |

| Minimale Länge | Geben Sie eine minimale Länge ein, die für die Zeichenkette erforderlich ist. |

| Maximale Länge | Geben Sie eine maximale Länge ein, die für die Zeichenkette erforderlich ist. |

| Regulärer Ausdruck | Fügen Sie einen regulären Ausdruck hinzu, der zum Ausfüllen des benutzerdefinierten Attributfelds erforderlich ist. |

SMS werden für verschiedene Funktionen der Plattform wie Zwei-Faktor-Authentifizierung und Benachrichtigungen verwendet, z. B. bei Alarmen.

Durch Bereitstellung Ihrer Zugangsdaten ermöglichen Sie die Nutzung von Plattform-Funktionen, die SMS-Dienste verwenden.

Klicken Sie auf SMS-Anbieter im Menü Einstellungen.

Wählen Sie auf der Seite SMS-Anbieter einen der verfügbaren SMS-Anbieter aus der Auswahlliste SMS-Anbieter. Sie können mit der Eingabe beginnen, um Elemente zu filtern und Ihren bevorzugten Anbieter leichter zu finden.

Geben Sie im daraufhin angezeigten Dialog die erforderlichen Zugangsdaten und Attribute ein oder legen Sie optionale Einstellungen fest, die sich je nach gewähltem Anbieter unterscheiden.

Klicken Sie auf Speichern, um Ihre Einstellungen zu speichern.

Auf der Seite Connectivity können Sie Zugangsdaten für verschiedene Anbieter verwalten. Zum Hinzufügen oder Ersetzen von Zugangsdaten sind ADMIN-Berechtigungen erforderlich.

Derzeit können folgende Anbietereinstellungen festgelegt werden:

Je nach gewähltem Anbieter können zusätzliche Felder vorhanden sein, die in der Dokumentation des entsprechenden Agents erläutert werden, siehe Protocol Integration Guide.

Vom Management Tenant aus können Sie Attribute konfigurieren, die global für die gesamte Cumulocity IoT-Bereitstellung gelten.

Klicken Sie auf Konfiguration im Menü Einstellungen, um die Seite Konfiguration aufzurufen.

Die meisten Einstellungen, die Sie hier konfigurieren können, sind auch im Enterprise Tenant verfügbar. Weitere Informationen finden Sie unter Enterprise Tenant > Anpassen der Plattform.

Darüber hinaus können die folgenden Einstellungen nur im Management Tenant konfiguriert werden.

Im Bereich Passwörter können Sie Passworteinstellungen wie Standardstärke, Länge oder Gültigkeit für die Benutzer in Ihrem Mandanten festlegen.

Aktivieren Sie die Checkbox Nur starke “grüne” Passwörter für alle Benutzer zulassen, um die Benutzer in Ihrem Mandanten zur Verwendung von Passwörtern zu zwingen, die die Bedingungen für “grüne” Passwörter erfüllen, siehe auch Erste Schritte > Benutzeroptionen und -einstellungen.

Im Bereich Supportbenutzer konfigurieren Sie die Parameter für den Supportbenutzerzugriff für Untermandanten-Benutzer.

Diese Funktion gibt den Anbietern der Cumulocity IoT-Plattform (im Falle von Public-Cloud-Instanzen die Software AG und bei lokalen Installationen der jeweilige Service-Provider) die Möglichkeit, ihre Kunden zu unterstützen, indem sie über einen Supportbenutzer auf deren Benutzer zugreifen. Ein Supportbenutzer ist ein Benutzer im Management Tenant mit spezifischen Berechtigungen, nämlich für den Zugriff auf Untermandanten-Benutzer im Falle von Problemen. Weitere Informationen finden Sie unter Supportbenutzerzugriff.

Legen Sie im Feld Supportbenutzer aktivieren fest, ob der Supportbenutzerzugriff für Untermandanten-Benutzer aktiviert sein soll. Hier sind folgende Werte möglich:

Im Feld Gültigkeitsdauer können Sie optional die Supportdauer angeben, d. h. um wie viele Stunden der Supportbenutzerzugriff nach einer Supportbenutzeranfrage verlängert wird. Geben Sie die Anzahl der Stunden ein. Der Standardwert ist 24 Stunden.

Ablaufdatum und -uhrzeit werden anhand der im Feld Gültigkeitsdauer angegebenen Dauer aktualisiert. Beispiel: Wenn das aktuelle Ablaufdatum 01/09/2018 15:00 lautet und die Dauer von 24 Stunden beibehalten wurde, aktualisiert der aktivierende Supportbenutzer das Ablaufdatum auf 01/10/2018 15:00.

Details zum Status von Supportanfragen und Supportbenutzerzugriff für einen Mandanten finden Sie in der Registerkarte Attribute des Mandanten, siehe Enterprise Tenant> Verwalten von Mandanten.

Ein Supportbenutzer ist ein Benutzer im Management Tenant mit spezifischen Berechtigungen. Dieser Benutzer kann sich beim Zielmandanten anmelden und sich als Zielbenutzer ausgeben.

Um einen Benutzer im Management Tenant als Supportbenutzer zu konfigurieren, müssen Sie dem Benutzer die entsprechenden Rollen zuweisen. Dies kann entweder durch Verwendung einer globalen Rolle oder durch Verwendung von Stammdatenrollen erfolgen.

Verwendung einer globalen Rolle

Verwendung von Stammdatenrollen

Mit Stammdatenrollen können Sie einen Supportbenutzer selektiv spezifischen Untermandanten zuweisen.